Configurar un acceso web a un servidor Domino con Certificados Personales (FNMT)

Los usuarios de servidores HCL Domino tienen acceso al puerto 1352 con el cliente Notes, por contraseña y con su ID.

Para la parte web, el puerto 80/443 permite 3 tipos de accesos.

- un acceso por login contraseña

- un acceso con un certificado personal (Por ej. FNMT - https://www.sede.fnmt.gob.es/certificados/persona-fisica )

- un acceso con un Proveedor de identidad (aka "Idp") (por ej. Keycloak https://www.keycloak.org/ ).

Aparte, siempre es bienvenido añadir un "Time-based one-time password" (TOTP) conocido como factor de doble autenticación, disponible desde la versión 12 (https://help.hcltechsw.com/domino/12.0.0/admin/wn_totp.html ).

Aquí vienen los pasos para configurar un acceso con certificados personas al webmail Verse on Premise de HCL Domino.

La situación inicial es un acceso por "login y password".

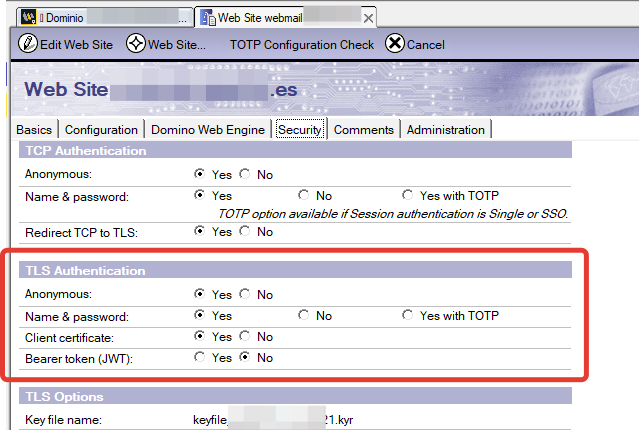

El documento de "Internet Site" del webmail determina el tipo de autenticación.

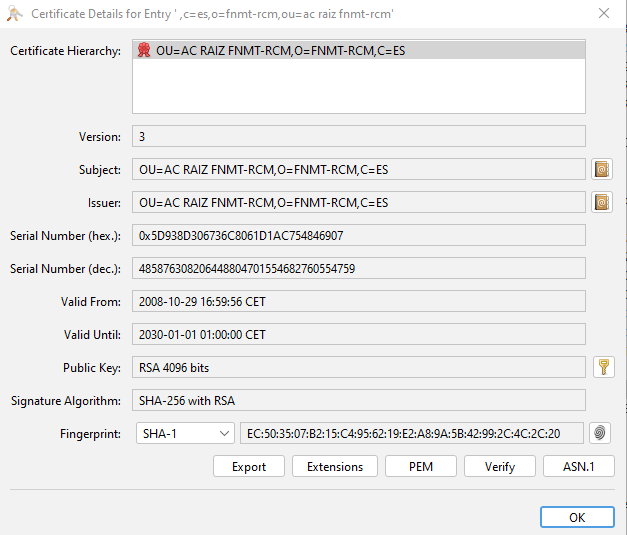

Nuestro usuario usa certificados personales de FNMT ( https://www.fnmt.es/ceres ).

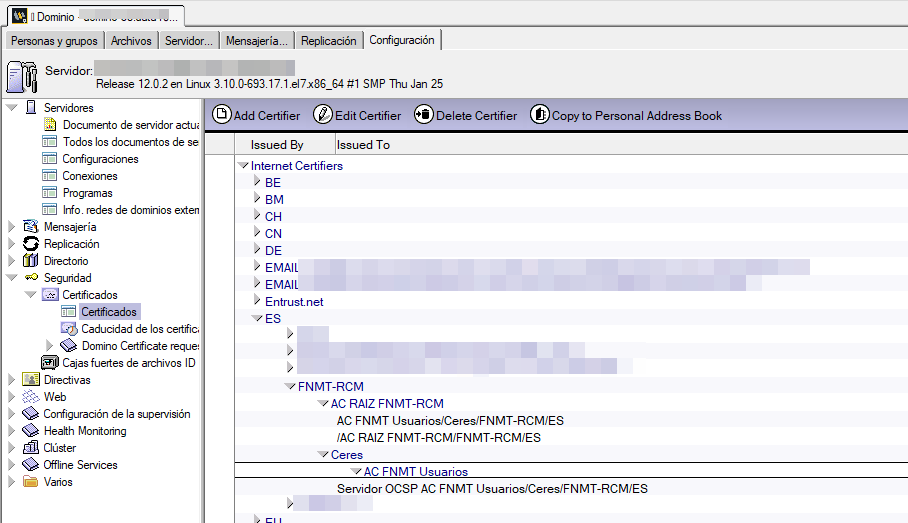

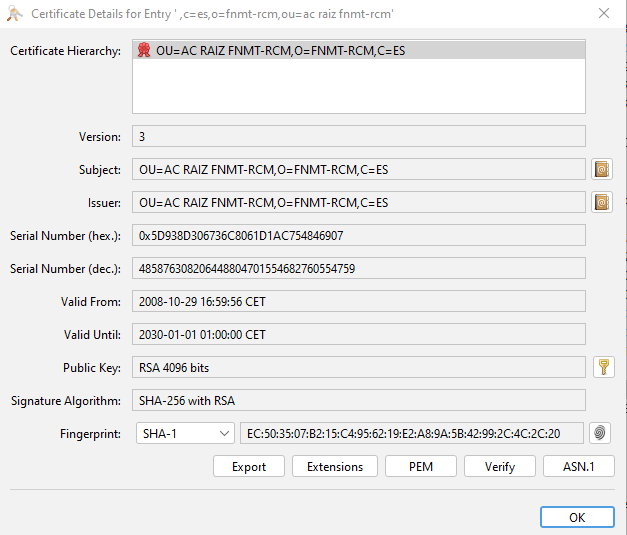

Paso 1: importar los certificados raiz de FNMT en el Domino Directory.

Primero se descarga los certificados raiz desde la pagina de FNMT: https://www.sede.fnmt.gob.es/descargas/certificados-raiz-de-la-fnmt

Después, en el cliente de administración, "Action > Import internet certificates"

Paso 2: importar el certificado de personal en el documento de persona

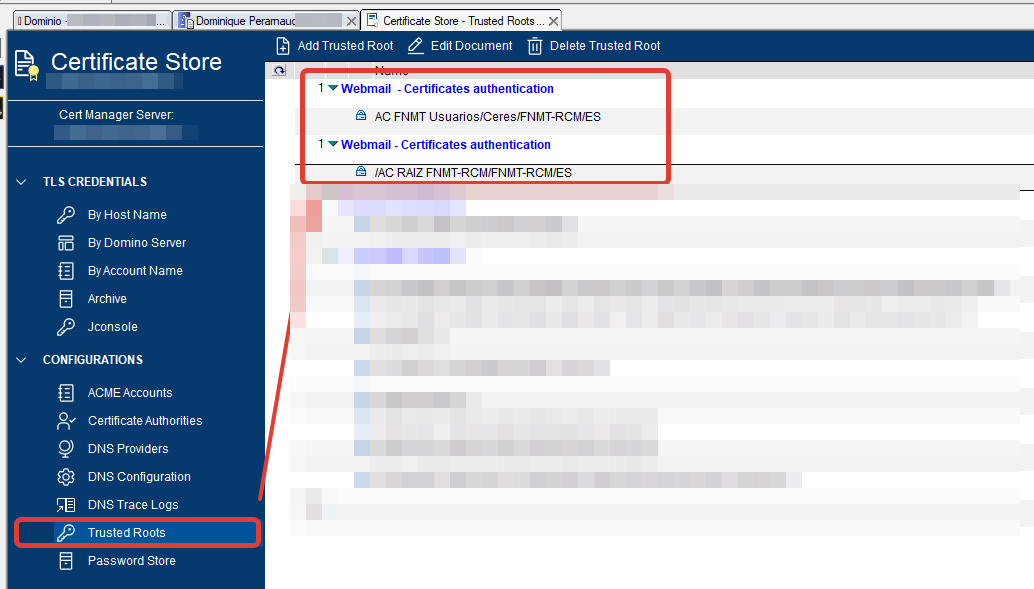

Paso 3. importar el certificado raíz en el almacén de certificados certstore.nsf

Certstore.nsf reemplaza keyring.kyr para el almacén de certificados desde la versión 11. Es más practico y simple de manejar, además de permitir el uso de certificados gratuitos Let's encrypt para el TLS de la tarea http y certificados MicroCA para pruebas.

Se importa en dos documentos nuevos: el certificado raíz y intermediario.

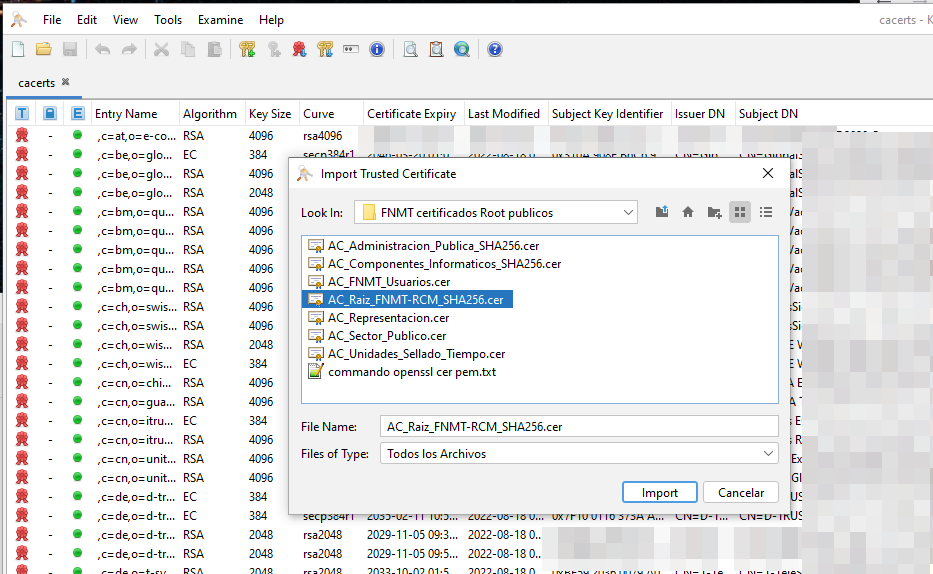

Paso opcional 5: si se quiere hacer una autenticación por Traveler, se añade el certificado raíz a CACERTS (Java) en caso de usar una entidad certificadora personal diferente de FNMT (que ya se encuentra en el CACERTS).

Usamos los servidores de Prominic y maquinas Linux y KeyStore explorer.

Paso 6:

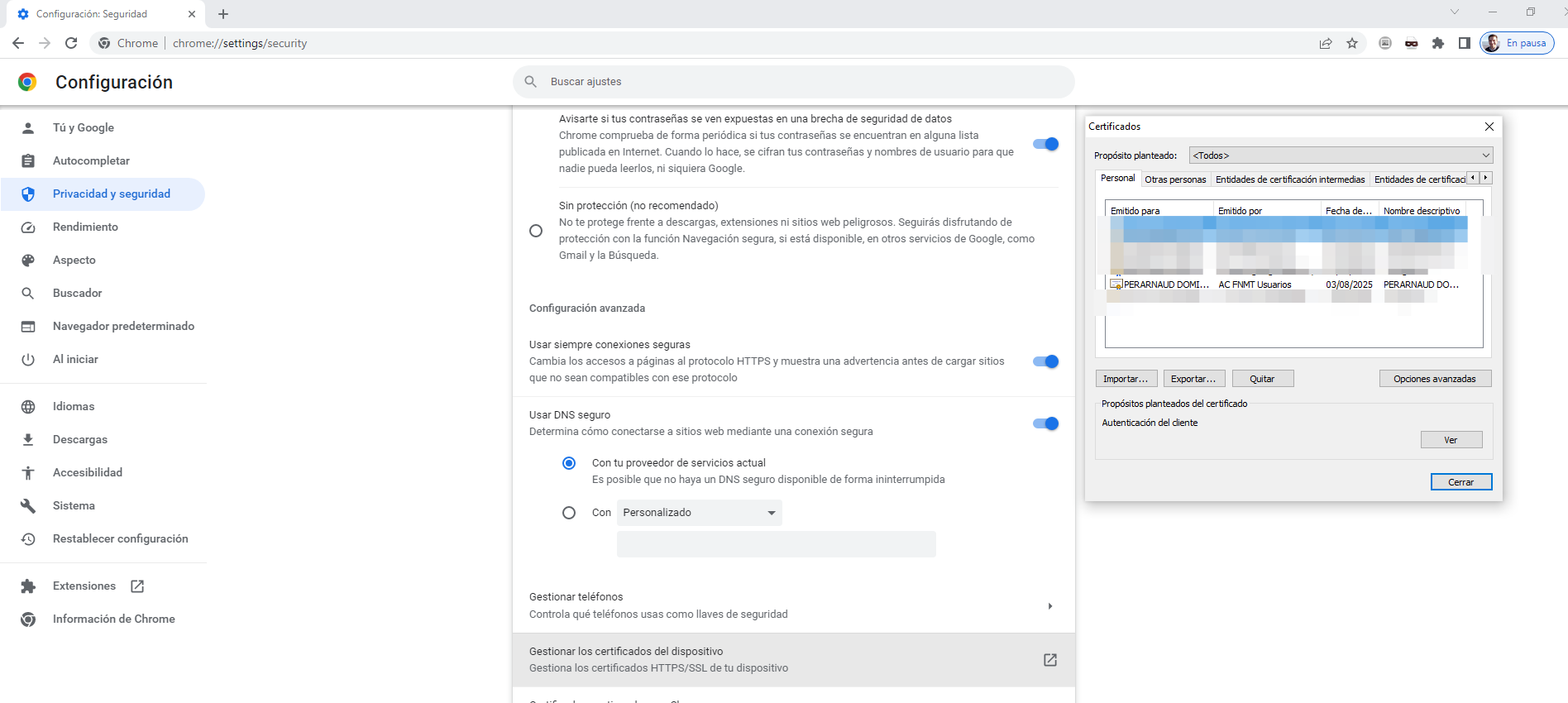

Se instala el certificado en el almacén de certificado del navegador web.

En el caso de uso de Traveler, se añade el certificado p12 y la CA en el teléfono o se envía mediante MDM.

Paso 7: Se cambia el modo de identificación por uno basado en certificado, seguido de un "restart" y se prueba con el navegador